[Iremos publicando noticias. Para recibirlas, puedes aƱadir este enlace: "RSS de las entradas" en tu agregador de noticias o bien seguirnos en Twitter.]

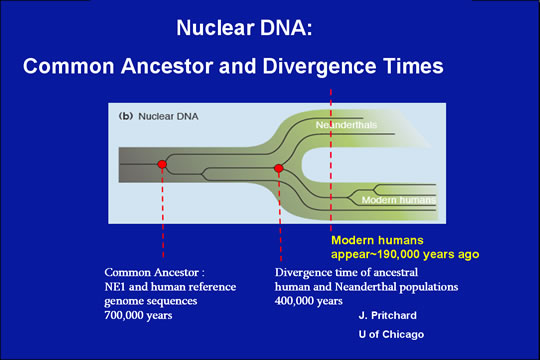

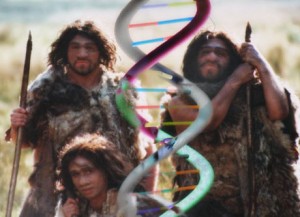

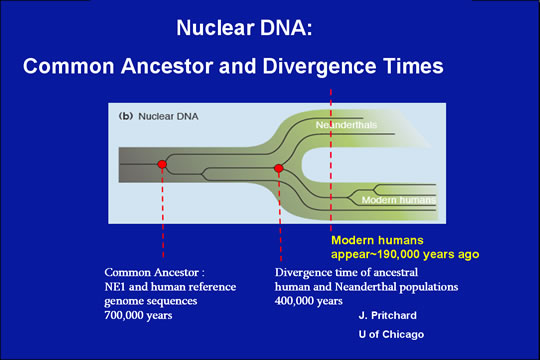

Hace 150 aƱos se encontraron por vez primera partes del esqueleto del denominado hombre de Neandertal cerca de DĆ¼sseldorf (Alemania). Desde entonces, hemos querido saber quĆ© relaciĆ³n existe entre el Homo sapiens, nuestro antepasado, y el de Neandertal.

Hoy sabemos que el Homo neanderthalensis no es un ancestro del Homo sapiens, y viceversa. Las diferencias encontradas entre el genotipo del Homo sapiens y el del Homo neanderthalensis lo demostraron. Las nuevas tecnologĆas nos permiten extraer genotipos de huesos de mĆ”s de 30000 aƱos de antigĆ¼edad. Los genotipos se extraen en forma de secuencias de ADN. Estas secuencias son como los planos de construcciĆ³n de los seres vivos. Con el transcurso del tiempo, las secuencias de ADN cambian debido a mutaciones. Dadas las secuencias de ADN de diferentes especies, se puede calcular su similitud con la ayuda de un computador. Medimos la similitud de dos secuencias mediante la especificaciĆ³n de la distancia entre ellas. Una pequeƱa distancia entre dos secuencias de ADN indica una gran similitud entre ambas. Pero, ĀæcĆ³mo se calcula la distancia entre dos secuencias de ADN? En esta asignatura veremos cĆ³mo se diseƱa un algoritmo para resolver este problema. Para ello, necesitaremos un modelo matemĆ”tico de las secuencias de ADN, de las mutaciones, y de la distancia entre dos secuencias.

Una secuencia de ADN se compone de bases. Una secuencia de tres bases codifica un aminoĆ”cido. Existen cuatro bases diferentes, que suelen representarse con las letras A, G, C y T. Por tanto, una secuencia de ADN puede representarse con una cadena de sĆmbolos del alfabeto Ī£ = {A, G, C, T}.

Por ejemplo, CAGCGGAAGGTCACGGCCGGGCCTAGCGCCTCAGGGGTG, es una parte de la secuencia de ADN de un pollo.

En la naturaleza, las secuencias de ADN cambian a causa de las mutaciones. Una mutaciĆ³n puede considerarse como una aplicaciĆ³n desde una secuencia de ADN x a otra secuencia de ADN y. Supongamos que todas las mutaciones se pueden modelar utilizando los siguientes tres tipos bĆ”sicos de mutaciones:

- borrado de un carƔcter,

- inserciĆ³n de un carĆ”cter, y

- sustituciĆ³n de un carĆ”cter por otro carĆ”cter.

Por ejemplo, sea x = AGCT una secuencia de ADN. Entonces, la mutaciĆ³n āsustituir G por Cā mutarĆa x a la secuencia y = ACCT. Utilizamos la notaciĆ³n āa ā bā para representar la sustituciĆ³n de a por b. De igual forma, āa āā representa el borrado del carĆ”cter a, yĀ āā bā es la inserciĆ³n del carĆ”cter b. AdemĆ”s, debe especificarse explĆcitamente la posiciĆ³n en la que se produce la mutaciĆ³n.

Para medir la distancia entre dos secuencias de ADN, damos un coste especĆfico a cada mutaciĆ³n bĆ”sica. La mutaciĆ³n s tiene coste c(s). El coste de una mutaciĆ³n se corresponde con la probabilidad de esa mutaciĆ³n. Cuanto mĆ”s probable sea una mutaciĆ³n, mĆ”s bajo serĆ” su coste. Utilizamos los siguientes costes para las tres mutaciones bĆ”sicas:

- borrado: 2

- inserciĆ³n: 2

- sustituciĆ³n: 3

Para comparar dos secuencias de ADN x e y, se requiere en la mayorĆa de los casos mĆ”s de una mutaciĆ³n bĆ”sica transformando x en y. Por ejemplo, si queremos comparar x = AG con y = T, entonces no serĆa suficiente con una mutaciĆ³n bĆ”sica.

Pero podrĆamos obtener la transformaciĆ³n usando la secuencia de mutaciones S = A ā, G ā T (es decir, borrar A y luego sustituir G por T). El coste c(S) de una secuencia de mutaciones, S = s1. . . , st es la suma de los costes de sus mutaciones bĆ”sicas, es decir,

c(S) := c(s1) + ā¦ + c(st).

La distancia entre dos secuencias de ADN se define como el coste de una secuencia especĆfica de mutaciones que transforma una en la otra. El problema es que puede haber muchas secuencias diferentes de mutaciones que transforman una secuencia de ADN en otra. Por ejemplo, podrĆamos utilizar las siguientes secuencias de mutaciones para transformar la secuencia x = AG en y = T:

- S1 = A ā, G ā T;

c(S1) = c(A ā) + c(G ā T) = 2 + 3 = 5

- S2 = A ā T, G ā;

c(S2) = c(A ā T) + c(G ā) = 3 + 2 = 5

- S3 = A ā, G ā, ā T;

c(S3) = c(A ā) + c(G ā) + c (ā T) = 2 + 2 + 2 = 6

- S4 = A ā C, G ā, C ā, ā T;

c(S4) = c(A ā C) + c(G ā) + c(C ā) + c(ā T) = 3 + 2 + 2 + 2 = 9

Existen muchas otras secuencias que transforman x en y, pero ninguna de ellas tiene un coste menor que el de las secuencias S1 y S2. Para definir la distancia entre dos secuencias de ADN, usamos la secuencia de mutaciones de menor coste. Dada una funciĆ³n de coste c, la distancia de dc(x,y) de las secuencias de ADN x e y se define como

dc(x,y) := min{ c(S) | S transforma x en y }.

Por ejemplo, las secuencias S1 y S2 son las secuencias de mutaciones con mĆnimo coste que transforman x = AG en y = T. Por tanto, la distancia evolutiva dc(x,y) entre x e y es 5.

El cƔlculo de la distancia evolutiva entre dos secuencias de ADN es uno de los problemas que estudiaremos en esta asignatura.

Fuente: Algorithms Unplugged, B. Vƶcking, H. Alt, M. Dietzfelbinger, R. Reischuk, C. Scheideler, H. Vollmer, D. Wagner (eds.), Springer, 2011.